ในยุคที่การเปลี่ยนผ่านสู่ดิจิทัล (Digital Transformation) เกิดขึ้นอย่างรวดเร็ว องค์กรต่าง ๆ ต้องเผชิญกับความซับซ้อนในการจัดการสิทธิ์การเข้าถึงข้อมูลและระบบสารสนเทศ ปัญหาที่พบบ่อยคือ Identity Sprawl หรือการกระจายตัวของบัญชีผู้ใช้งานจำนวนมาก ซึ่งมักนำไปสู่ช่องโหว่ด้านความปลอดภัย เช่น การใช้รหัสผ่านซ้ำ การกำหนดสิทธิ์เกินความจำเป็น หรือกรณีที่อดีตพนักงานยังคงสามารถเข้าถึงระบบสำคัญขององค์กรได้

ขณะเดียวกัน ภัยคุกคามทางไซเบอร์ในปัจจุบันมักมุ่งเป้าไปที่ บัญชีผู้ใช้งานที่มีสิทธิ์ระดับสูง (Privileged Accounts) เนื่องจากบัญชีเหล่านี้สามารถเข้าควบคุมระบบหลัก ข้อมูลสำคัญ และโครงสร้างพื้นฐานขององค์กรได้โดยตรง หากถูกโจมตีหรือถูกนำไปใช้งานโดยไม่ได้รับอนุญาต อาจก่อให้เกิดความเสียหายในวงกว้าง ทั้งในด้านการดำเนินงาน ความน่าเชื่อถือ และการปฏิบัติตามข้อกำหนดด้านกฎหมายและมาตรฐานความปลอดภัย

ด้วยเหตุนี้ องค์กรจึงจำเป็นต้องให้ความสำคัญกับแนวทางและระบบในการบริหารจัดการตัวตนและสิทธิ์การเข้าถึงอย่างรอบด้าน เพื่อควบคุมความเสี่ยงและเสริมสร้างความมั่นคงปลอดภัยให้กับระบบสารสนเทศในยุคดิจิทัล

Identity & Access Management (IAM) คืออะไร?

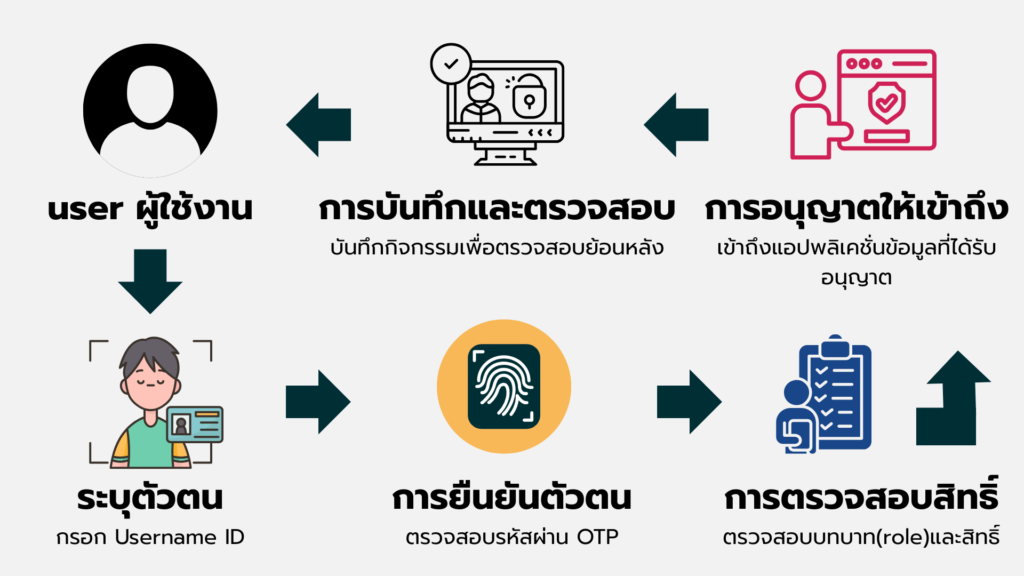

Identity & Access Management หรือ IAM คือแนวทางและระบบที่องค์กรใช้ในการจัดการ “ตัวตน” ของผู้ใช้งาน และควบคุมว่าใครสามารถเข้าถึงข้อมูลหรือระบบใดได้บ้าง IAM มีบทบาทสำคัญในการช่วยให้องค์กรมั่นใจว่าการเข้าถึงระบบต่าง ๆ เป็นไปอย่างเหมาะสม สอดคล้องกับหน้าที่และความรับผิดชอบของแต่ละบุคคล ไม่ว่าจะเป็นพนักงาน คู่ค้า หรือผู้ใช้งานภายนอกองค์กร

ในทางปฏิบัติ IAM ครอบคลุมตั้งแต่การสร้างบัญชีผู้ใช้งาน การยืนยันตัวตน การกำหนดสิทธิ์การเข้าถึง ไปจนถึงการยกเลิกสิทธิ์เมื่อพนักงานย้ายตำแหน่งหรือออกจากองค์กร ระบบ IAM ช่วยลดปัญหาที่พบบ่อย เช่น การให้สิทธิ์มากเกินความจำเป็น บัญชีผู้ใช้งานที่ไม่ได้ใช้งานแต่ยังคงอยู่ หรือการเข้าถึงระบบโดยไม่ได้รับอนุญาต ซึ่งล้วนเป็นความเสี่ยงด้านความปลอดภัยที่องค์กรไม่ควรมองข้าม

อย่างไรก็ตาม IAM มุ่งเน้นการจัดการผู้ใช้งานในภาพรวมเป็นหลัก สำหรับบัญชีที่มีสิทธิ์ระดับสูงและสามารถเข้าควบคุมระบบสำคัญขององค์กรได้โดยตรง จึงจำเป็นต้องมีแนวทางการควบคุมเพิ่มเติม ซึ่งจะกล่าวถึงในหัวข้อ Privileged Access Management (PAM)

Privileged Access Management (PAM) การควบคุมสิทธิ์ระดับสูง

Privileged Access Management หรือ PAM คือระบบที่ช่วยควบคุมการเข้าถึงของผู้ใช้งานที่มีสิทธิ์สูงภายในองค์กร เช่น ผู้ดูแลระบบไอที ผู้ดูแลเซิร์ฟเวอร์ หรือผู้ที่สามารถเข้าถึงข้อมูลและระบบสำคัญได้โดยตรง สิทธิ์เหล่านี้มีความอ่อนไหวสูง เนื่องจากสามารถเปลี่ยนแปลง ลบ หรือควบคุมระบบหลักขององค์กรได้ หากเกิดการใช้งานผิดพลาดหรือถูกโจมตี อาจส่งผลกระทบอย่างรุนแรงต่อทั้งระบบ

PAM ถูกออกแบบมาเพื่อช่วยให้องค์กรควบคุมการใช้สิทธิ์ระดับสูงได้อย่างรัดกุมมากขึ้น ไม่ว่าจะเป็นการกำหนดเงื่อนไขการเข้าถึง การจำกัดระยะเวลาการใช้งาน การขออนุมัติก่อนเข้าถึงระบบสำคัญ รวมถึงการติดตามและบันทึกกิจกรรมระหว่างการใช้งาน

กล่าวโดยสรุป PAM ช่วยลดความเสี่ยงจากการใช้สิทธิ์เกินความจำเป็น ป้องกันการเข้าถึงที่ไม่เหมาะสม และทำให้องค์กรสามารถควบคุมการใช้งานระบบสำคัญได้อย่างโปร่งใสและตรวจสอบได้

PAM แก้ปัญหาอะไรในองค์กร?

ในหลายองค์กร บัญชีที่มีสิทธิ์สูงมักถูกใช้งานร่วมกัน มีการจัดเก็บรหัสผ่านไว้หลายแหล่ง หรือไม่มีการเปลี่ยนรหัสผ่านอย่างสม่ำเสมอ ส่งผลให้องค์กรไม่สามารถระบุได้อย่างชัดเจนว่าใครเป็นผู้เข้าถึงระบบ และได้ดำเนินการใดไปบ้าง ปัญหาเหล่านี้กลายเป็นช่องโหว่ด้านความปลอดภัยที่สำคัญ โดยเฉพาะเมื่อเกิดเหตุผิดปกติหรือการโจมตีทางไซเบอร์

PAM เข้ามาช่วยแก้ไขปัญหาเหล่านี้ด้วยการควบคุมการใช้สิทธิ์ระดับสูงอย่างเป็นระบบ องค์กรสามารถกำหนดได้ว่าใครมีสิทธิ์เข้าถึงระบบใด ใช้สิทธิ์ได้เฉพาะเมื่อจำเป็น และสามารถจำกัดระยะเวลาการเข้าถึงได้อย่างชัดเจน นอกจากนี้ PAM ยังช่วยลดความเสี่ยงจากการเปิดเผยรหัสผ่าน เนื่องจากผู้ใช้งานไม่จำเป็นต้องรู้รหัสผ่านของระบบโดยตรง

ที่สำคัญ PAM ช่วยให้องค์กรสามารถติดตามและตรวจสอบการใช้งานสิทธิ์ระดับสูงได้อย่างโปร่งใส ทุกการเข้าถึงและทุกกิจกรรมสามารถถูกบันทึกไว้เป็นหลักฐาน ทำให้องค์กรสามารถตรวจสอบย้อนหลังและบริหารจัดการความเสี่ยงได้อย่างมีประสิทธิภาพมากขึ้น

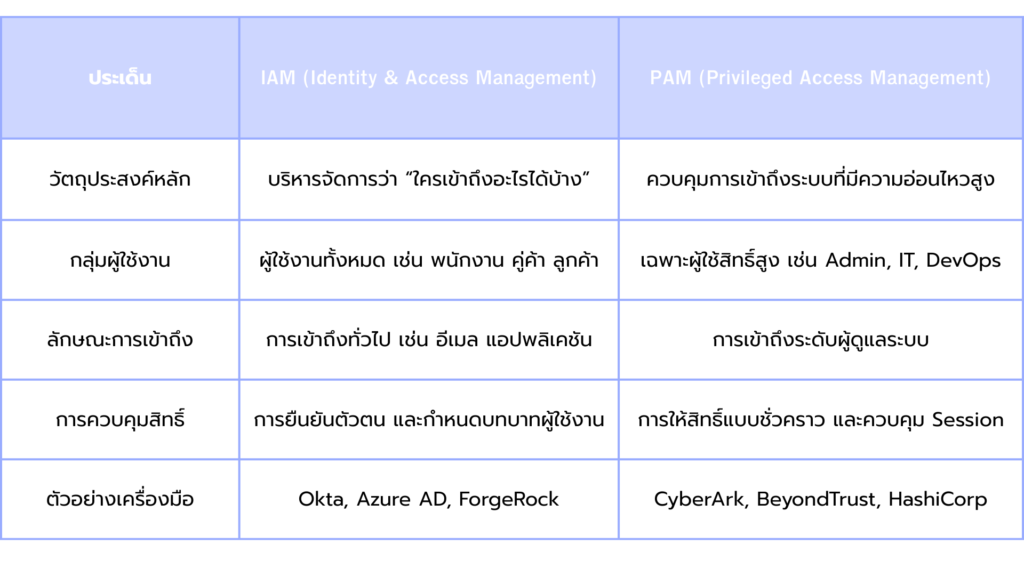

PAM แตกต่างจาก IAM อย่างไร และเหตุใด IAM เพียงอย่างเดียวจึงไม่เพียงพอ?

แม้ IAM และ PAM จะเป็นระบบที่เกี่ยวข้องกับการควบคุมสิทธิ์การเข้าถึง แต่ทั้งสองมีบทบาทที่แตกต่างกันอย่างชัดเจน IAM มุ่งเน้นการบริหารจัดการผู้ใช้งานทั้งหมดในองค์กร โดยเน้นการยืนยันตัวตนและการกำหนดสิทธิ์ตามบทบาทหน้าที่ ขณะที่ PAM มุ่งเน้นการควบคุมบัญชีที่มีสิทธิ์ระดับสูง ซึ่งมีความเสี่ยงมากกว่าผู้ใช้งานทั่วไป

IAM ช่วยตอบคำถามว่า “ใครสามารถเข้าถึงระบบใดได้บ้าง” ส่วน PAM ช่วยตอบคำถามต่อมาว่า “เมื่อเข้าถึงแล้ว ได้ทำอะไรบ้าง” การใช้งาน IAM เพียงอย่างเดียวจึงอาจไม่เพียงพอในการควบคุมและตรวจสอบการใช้งานระบบสำคัญอย่างละเอียด

การใช้งาน IAM และ PAM ร่วมกันจึงช่วยให้องค์กรสามารถบริหารจัดการสิทธิ์การเข้าถึงได้อย่างครบถ้วน ทั้งในมุมของความสะดวกในการทำงานและความมั่นคงปลอดภัยของระบบ

บทสรุป

ในยุคดิจิทัลที่ระบบสารสนเทศมีบทบาทสำคัญต่อการดำเนินธุรกิจ การบริหารจัดการสิทธิ์การเข้าถึงถือเป็นหัวใจของความมั่นคงปลอดภัยขององค์กร Identity & Access Management (IAM) ทำหน้าที่เป็นรากฐานในการจัดการตัวตนและสิทธิ์ของผู้ใช้งานทั้งหมด ขณะที่ Privileged Access Management (PAM) เข้ามาเสริมการควบคุมในจุดที่มีความเสี่ยงสูงที่สุด คือบัญชีที่สามารถเข้าควบคุมระบบสำคัญได้โดยตรง

การผสานการทำงานของ IAM และ PAM ช่วยให้องค์กรสามารถบริหารจัดการสิทธิ์การเข้าถึงได้อย่างรอบด้าน โปร่งใส และตรวจสอบได้ รองรับทั้งความปลอดภัยและการเติบโตขององค์กรอย่างยั่งยืนในยุคดิจิทัล

อ้างอิง